Cea mai sofisticată armă cibernetică ar fi fost creată de Israel. "Este cu o generaţie înaintea oricărui lucru văzut până acum"

0

Atacul Duqu 2.0, care a infectat firma de securitate Kaspersky, dar şi sistemele ţărilor care au participat la discuţiile nucleare cu Iranul, ar fi venit din partea Israelului. Eugene Kaspersky, şeful companiei ruseşti cu acelaşi nume, a vorbit despre acest virus astăzi.

Israelul, bănuit că ar fi în spatele atacului

Printre ţările unde a atacat Duqu 2.0 sunt Statele Unite, Marea Britanie, Suedia, India, Hong Kong şi altele. Printre ţite au fost operatori telecom din Europa si din America de Nord, dar şi un producător de echipamente electronice din sud-estul Asiei.

Potrivit "Wall Street Journal", ţara din spatele atacului ar fi Israelul şi divizia sa de spioni cibernetici. Duqu 2.0 a intrat în sistemul informatic a trei hoteluri de lux din Europa, unde au stat oficiali occidentali şi iranieni, în timpul discuţiilor privind acordurile nucleare.

Kaspersky nu a identificat ţara din care virusul, dar cercetătorii companiei au indicat cumva spre această ţară, prin denumirea raportului "The Duqu Bet", Bet fiind a doua literă din alfabetul evreu.

FBI a confirmat descoperirile Kaspersky şi faptul că virusul a spionat în acea perioadă. Eugene Kaspersky a declarat că malware-ul a fost sponsorizat de către un stat şi e aproape invizibil.

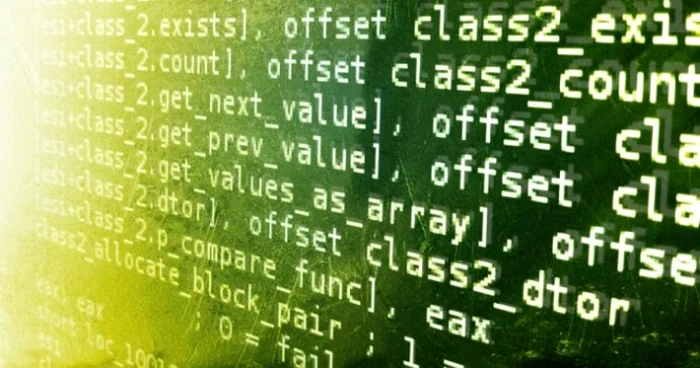

"Nu creează fişiere, ci doar aplicaţii în memoria temporară care se comportă foarte inteligent. Invizibil. Agresiv şi foarte eficient", a spus Eugene Kaspersky.

Potrivit lui Eugene Kaspersky, acest atac este un nou nivel în epoca cibersecurităţii, iar criminalii tradiţionali se mută în spaţiul virtual. De asemenea, Eugene Kaspersky a declarat că "firma noastră trebuie să stea departe de implicaţiile politice, iar noi doar să spunem ce s-a întâmplat din punct de vedere tehnic. E un indicator foarte periculos totuşi"

Despre atacul Duqu 2.0

Experţii Kaspersky Lab consideră că atacatorii erau siguri că atacul cibernetic lansat nu ar fi putut fi descoperit. Grupul Duqu 2.0 a utilizat şi câteva instrumente unice şi noi care aproape că nu au lăsat nicio urmă. Atacatorii au exploatat vulnerabilităţi de tip zero-day, au blocat drepturile administratorului domeniului şi apoi au distribuit malware în reţea prin intermediul fişierelor MSI (Microsoft Software Installer), utilizate de obicei de administratorii de sisteme pentru instalarea de software de la distanţă pe computere cu Windows.

Atacul cibernetic nu a lăsat niciun fişier pe disc în urmă şi nicio schimbare de setare pe sistem, iar localizarea acestuia a devenit extrem de dificilă. Filosofia şi strategia grupului Duqu 2.0 este mult mai complexă decât orice alt atac descoperit până acum în lumea APT-urilor.

Compania Kaspersky Lab nu este singura ţintă a acestui actor foarte puternic. Experţii Kaspersky Lab au descoperit şi acte victime localizate în ţări din Vest, Orientul Mijlociu şi Asia. În plus, unele infecţii din 2014 şi 2015 sunt direct legate de P5+1 şi evenimentele de negociere cu privire la un acord nuclear cu Iranul. Actorul din spatele Duqu pare să fi vizat evenimentele în cadrul cărora au avut loc discuţii la nivel înalt. În plus, grupul Duqu 2.0 a lansat un atac similar legat de evenimentul de aniversare a 70 de ani de la eliberarea de la Auschwitz-Birkenau. La aceste întâlniri au participat mulţi demnitari şi politicieni importanţi.

Iniţial, experţii Kaspersky lab au demarat un audit de securitate şi o analiză a atacului. Auditul a inclus o verificare a codului sursă şi a infrastructurii companiei. Auditul de securitate este în continuare în desfăşurare şi urmează să fie finalizat în câteva săptămâni. Experţii Kaspersky Lab nu au descoperit alţi indicatori ai altor activităţi periculoase în plus faţă de furtul de proprietate intelectuală. Analiza a arătat atacatorii au încercat să obţină acces la tehnologiile, cercetările continue şi procesele interne Kaspersky Lab,

Cinci lucruri pe care trebuie să le ştii despre atac

1. Atacul a fost plănuit şi implementat cu atenţie de acelaşi grup aflat în spatele atacului Duqu descoperit în 2011. Experţii Kaspersky Lab cred că această campanie a fost sponsorizată de un stat.

2. Experţii Kaspersky Lab consideră că primul obiectiv al atacului a fost să obţină informaţii despre cele mai noi tehnologii ale companiei. Atacatorii au fost interesaţi în mod special de informaţii cu privire la tehnologiile inovatoare ale produselor precum Kaspersky Lab Secure Operating System, Kaspersky Fraud Prevention, Kaspersky Security Network şi soluţiile şi serviciile Anti-APT. Departamentele de vânzări, marketing, comunicare şi legislativ nu au fost vizate de atacatori.

3. Informaţiile accesate de atacatori cu pvirire la produsele companiei nu sunt critice. Experţii Kaspersky Lab continuă să îmbunătăţească performanţele soluţiilor de securitate din portofoliul companiei.

4. Atacatorii au arătat un interes special faţă de investigaţiile curente Kaspersky Lab cu pvirire la cele mai avansate atacuri cu ţintă specifică; erau la curent cu reputaţia companiei în ceea ce priveşte detectarea şi lupta cu cele mai avansate şi complexe atacuri de tip APT.

5. Atacatorii par să fi exploatat până la trei vulnerabilităţi de tip zero-day. Ultima vulnerabilitate de tip zero-day (CVE-2015-2360) a fost reparată de Microsoft pe 9 iunie 2015 ( MS15-061 ), după ce a fost raportată de experţii Kaspersky Lab.