Cele mai întâlnite patru moduri prin care hackerii profită de utilizatori pe Internet

0Internetul s-a dezvoltat foarte mult în ultimii 20 de ani, dar pe cât a crescut el, pe atât s-au dezvoltat şi tehnicile celor care au practicat frauda online. De la celebrele, şi îndelung ironizatele, fraude în care cineva din Nigeria - om bogat, nu altfel - îţi cere ajutorul la mai folositele activităţi de phishing, autorii şi-au adaptat constant tactica.

Experţii în securitatea online au identificat în ultimii ani o dezvoltare accentuată a tehnicilor şi soluţiilor de înşelare a utilizatorilor de Internet. Apelul la partea emoţională a omului şi strategiile pe termen lung sunt doi dintre pilonii unor fraude online actuale. „The Next Web“ a alcătuit o listă cu cele mai întâlnite patru moduri prin care infractorii electronici reuşeşc să obţină bani.

Phishing, evoluat

Phishing-ul este o metodă des folosită de cyber-infractori şi aceasta presupune că utilizatorul îşi dă de bunăvoie datele personale - fie le introduce într-o pagină web falsă a instituţiei bancare sau magazinului online, fie le trimite prin email în urma anunţului care îl informează că i-a fost spart contul. Însă, phishing-ul a trecut la rangul „harpon“ (sau spear-phishing) care urmăreşte ţinte precise, nu tratează cazuri foarte generale.

În cazul unui scenariu de spear-phishing, adresa de mail a unei persoane este spartă, dar hacker-ul nu se grăbeşte să obţină ce date poate, ci îşi pregăteşte atacul mai mare. Îşi face o listă cu informaţii preliminare, apoi trimite un mail oficial în numele unei instituţii serioase şi oferă câteva informaţii private pentru a părea de încredere. Apoi, informează victima că trebuie să-şi schimbe datele contului accesând un link pregătit de hacker. Dacă victima ajunge să instaleze software de tip malware pe calculator, de-acolo nu mai e decât un pas până la obţinerea banilor.

„Ei ştiu cu cine vorbeşti şi pe ce subiect. Apoi, vor aplica procedeul spear-phishing şi îţi vor trimite software infectat sau te vor conduce pe un link unde se găsesc astfel de programe“, a spus George Waller, vicepreşedinte executiv al StrikeForce Technologies.

Stephen Cobb de la ESET Security a povestit şi despre un caz în care hackerii au apelat la partea emoţională a victimei. Au intrat în contul de Gmail, au văzut că are conturi pe mai multe site-uri de matrimoniale şi l-au abordat pe unul dintre site-uri folosind imaginea unei femei frumoase. „Ea“ i-a cerut apoi bani pe motiv că nu mai are, el a intrat în contul său şi hackerii au obţinut ceea ce au vrut.

Această tehnică funcţionează pentru că nu pare de la început o înşelăciune. Nu este un străin care vine şi zice: «Bună, nu mă cunoşti, dar aş vrea să mă împrumuţi cu o mare sumă de bani.» Cunoşti persoana pe o reţea socială, dar nu ai ajuns s-o ştii fără motiv. Stephen Cobb

Contul spart înainte de a fi spart

Waller a explicat că hackerii apelează şi la alt tip de înşelătorie: informează utilizatorul de faptul că i-a fost spart contul. Din acel moment, omul trebuie să-şi schimbe parola sau să descarce un anumit fişier şi într-un astfel de moment divulgă anumite informaţii private sau, mai rău, descarcă programul în cauză şi hackerii obţin o legătură directă.

Suntem toţi legaţi la Internet şi a devenit o parte din viaţa noastră. Dacă în timp ce îţi verifici mailul şi-ţi desfăşori activitatea vezi ceva care pare familiar, dar este de fapt un spyware, este necesar un singur click. Un click şi eşti infectat George Waller.

Unii infractori aleg să se bazeze pe lipsa de cunoştinţe a utilizatorului. Ei îl sună, se recomandă drept reprezentanţi Microsoft, Apple sau de la oricare altă companiei şi conving victima că are probleme. Nu sunt de fapt probleme, dar anumite erori pot îngrijora un om care nu ştie cum apar. Totuşi, aceasta este o operaţiune care nu generează decât câteva zeci de dolari, dar este o activitate rapidă şi la îndemână.

Cunoştinţele fostei victime

Hackerii pot poza şi în prieteni sau îşi pot însuşi indentitatea ta. Este un atac hiper-specializat de spear-phishing care se bazează pe faptul că hackerii au câteva informaţii despre victimă de la o victimă precedentă. Ei stabilesc următoarea ţintă pe baza informaţiilor obţinute printr-un malware sau key-logger (reţine tastele apăsate). După ce are datele, sunt uşor de abordat prietenii unei foste victime, deoarece sunt mai dispuşi să acceseze un link sau să instaleze un program pentru a fi în siguranţă.

Spamul, în general, este despre volum - trebuie să trimiţi mult ca să funcţioneze. Dar acum, costurile au crescut şi este mai profitabil să investeşti timp într-o singură victimă. De ce să urmăreşti pe cineva neexperimentat în transferuri bancare? Găseşti pe cineva care ştie cum merg lucrurile şi merită timpul investit în stabilirea unui contact. Stephen Cobb

Momeala plasată în calitate oficială

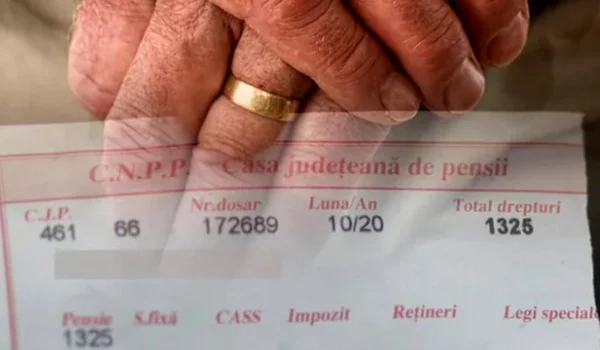

Unii aleg însă metodele clasice, care au funcţionat şi dau roade şi în prezent. Waller a explicat un astfel de scenariu pe cazul unor hackeri care au obţinut adresele de mail a mii de directori financiari de la mai multe companii. Odată în posesia informaţiilor, ei au trimis un PDF infectat cu un key logger, iar textul mailului îi informa că s-au schimbat taxele pe care trebuie să le achite compania şi trebuie să le consulte în documentul ataşat. Au dat click şi hackerii au obţinut ce au dorit.

Hackerii au ales directori care aveau în subordine sute de angajaţi tocmai pentru a-şi duce planul la îndeplinire prin includerea lor în volumul de resursă umană. Infractorii s-au introdus, pur şi simplu, în baza de angajaţi şi au primit astfel salariu pentru o muncă nedepusă vreodată şi fără să atragă suspiciuni. George Waller

Soluţii pentru a evita astfel de incidente

După cum notează şi TNW, cel mai bun „antivirus“ într-una dintre situaţiile de mai sus este intuiţia. Dacă ceva sună prea bine pentru a fi adevărat, atunci aşa este. Însă, Cobb avertizează că utilizatorii trebuie să fie atenţi şi asupra a ceea ce împărtăşesc online, pe reţelele sociale.

Oamenii nu realizează cât de utilă este pentru infractori supra-împărtăşirea de informaţii pe Internet. Foloseşte tehnologia pornind de la premisa că sunt oameni acolo care vor să profite de tine. Stephen Cobb

Waller merge puţin mai departe cu sfaturile şi spune că cel mai bun este un sistem care să blocheze toate formele de atacuri, inclusiv de tip key-logger. Soluţiile antivirus nu funcţionează întotdeauna, nu sunt actualizate suficient de repede, astfel că pentru conturile online sunt necesare şi autentificările în doi paşi, cum ar fi trimiterea unui SMS de confirmare pe telefon.

Trebuie să fii atent în privinţa tuturor acestor abordări, pentru că înşelăciunile care apar zilnic sunt incredibile. George Waller