Cercetătorii ESET au descoperit ModPipe, un backdoor care vizează industria ospitalităţii

0

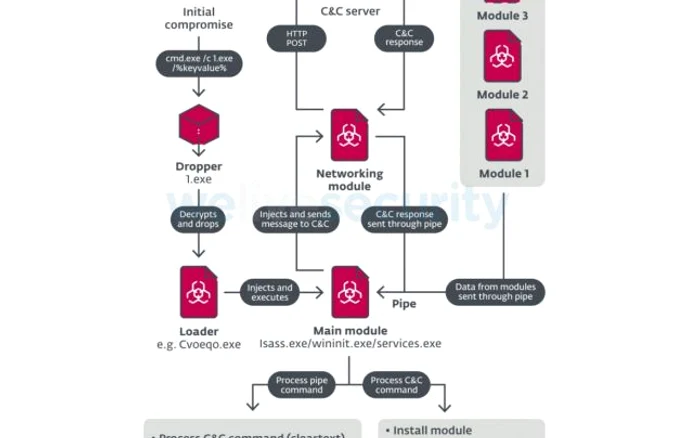

Cercetătorii ESET au descoperit ModPipe, un backdoor modular care oferă operatorilor săi acces la informaţii sensibile stocate în dispozitivele care rulează ORACLE MICROS Restaurant Enterprise Series (RES) 3700 POS - o suită software de gestionare utilizată de sute de mii de baruri, restaurante, hoteluri şi alte servicii de ospitalitate din întreaga lume.

Martin Smolar, analist Malware, explică pe larg pe blogul ESET cum funcţionează ModPipe şi cum poţi detecta dacă ai fost compromis.

Ceea ce face ca backdoor-ul să fie distinctiv sunt modulele sale descărcabile şi capacităţile lor. Unul dintre ele - numit GetMicInfo - conţine un algoritm conceput pentru a aduna parolele bazei de date prin decriptarea acestora din valorile regiştrilor Windows. Aceasta arată că autorii backdoor-ului au cunoştinţe aprofundate despre software-ul vizat şi au optat pentru această metodă sofisticată în loc să colecteze datele printr-o abordare mai simplă, dar mai „puternică”, cum ar fi keylogging.

Acreditările exfiltrate permit operatorilor ModPipe accesul la conţinutul bazei de date, inclusiv diverse definiţii şi configuraţii, tabele de stare şi informaţii despre tranzacţiile POS.

Cu toate acestea, pe baza documentaţiei RES 3700 POS, atacatorii nu ar trebui să poată accesa unele dintre cele mai sensibile informaţii - cum ar fi numerele cardului de credit şi datele de expirare - care sunt protejate prin criptare. Singurele date despre clienţi stocate în clar şi astfel disponibile pentru atacatori ar trebui să fie numele deţinătorilor de carduri.

Acest lucru ar limita cantitatea de informaţii valoroase viabile pentru vânzarea ulterioară sau utilizarea incorectă. O explicaţie posibilă este că există un alt modul descărcabil care permite operatorilor malware să descifreze datele mai sensibile din baza de date a utilizatorului.

Conform documentaţiei, pentru a atinge acest lucru, atacatorii ar trebui să inverseze procesul de generare a “site-specific passphrase”, care este utilizată pentru a obţine cheia de criptare a datelor sensibile. Acest proces ar trebui apoi să fie implementat în modul şi - datorită utilizării API-ului Windows Data Protection (DPAPI) - executat direct pe maşina victimei. O altă necunoscută rămasă este metoda de distribuţie a ModPipe. Majoritatea ţintelor identificate erau din Statele Unite, cu indicaţii că se aflau în sectoarele restaurantelor şi al ospitalităţii - clienţii principali ai POS 3700 RES.

Arhitectura ModPipe, modulele şi capabilităţile acestora indică, de asemenea, că autorii săi au cunoştinţe extinse despre software-ul ţintit POS 377. Competenţa programatorilor ar putea proveni din scenarii multiple, inclusiv furtul şi ingineria inversă a produsului software proprietar, utilizarea abuzivă a pieselor sale sau cumpărarea codului de pe o piaţă subterană.

Pentru a ţine la distanţă operatorii din spatele ModPipe, potenţialele victime din sectorul ospitalităţii, precum şi orice alte companii care utilizează POS 3700 RES, sunt sfătuiţi să:

- utilizeze cea mai recentă versiune a software-ului.

- să folosescă dispozitive care rulează sisteme de operare şi software actualizate.

- să folosescă programe de securitate cu mai multe straturi, care pot detecta ameninţările ModPipe şi altele similare.