Europa, atacată la foc continuu din Rusia

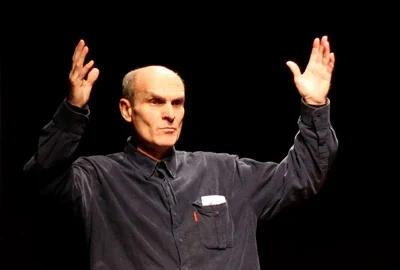

0Componenta de război cibernetic nu are granițe, atrage atenția generalul de brigadă Gabriel David, șeful Departamentului de Securitate Cibernetică al STS, la Cybersecurity Forum. „Dacă, într-un război clasic, se știe care e granița sau cum se delimitează, (în cel cibernetic-n.r) cu o adresă de IP, care poate fi de oriunde din lume, poate fi atacată infrastructura. Aceasta este o dimensiune fără granițe”, a precizat Gabriel David.

Generalul STS a subliniat faptul că la războiul cibernetic mai are o caracteristică extrem de importantă. „Timpul este practic universal, în sensul în care atacurile se pot derula pe intervale foarte lungi de timp, pe diferite «time zones», adică practic 24 de ore, 365 zile în funcție doar de resursele și capabilitățile tehnice și umane care sunt la dispoziție”, a precizat oficialul STS.

Grupările sunt specializate pe anumite domenii pentru a fi transformate în arme cibernetice, cum ar fi domeniul de ransomware, al atacurilor de tip DDOS, atacuri de tip phishing sau alte tipuri de tip malware sau controlul de botneți, a mai spus Gabriel David, conform financialintelligence.ro. „Practic, există astfel de în specializări. Vă spun, din punct de vedere instituțional, cu ce ne-am confruntat de-a lungul timpului, respectiv cu două astfel de grupări. Este destul de interesant ca, premergător agresiunii din Ucraina, România la fel ca și marea majoritate a Uniunii Europene, s-a confruntat cu un atac de tip malware de tip emotet, de la jumătatea anului 2021 până la sfârșitul anului 2021, acest virus emotet, fiind practic un virus derivat dintr-un virus bancar, care avea ca scop furtul de credențiale (parole, datele biometrice sau certificatele digitale-n.red.). Așa a fost inițial proiectat acest virus”, a precizat oficialul.

S-a modificat în timp

Gabriel David spune că treptat virusul a fost transformat și reutilizat la nivelul întregii Uniuni Europene, pentru a fura credențiale între sisteme. „Interesant la acest malware este că el s-a adaptat constant și s-a transformat. La început, era transmis printr-un atașament de email necriptat, după aceea sistemele au început să taie acele atașamente, apoi atașamentele au început să fie criptate, parolele erau trimise pe alte canale. Practic, a avut loc o adaptare constantă a modului de distribuire și a modului de utilizare al acestuia. (…) Vreau să subliniez ca tehnologia ajută pe toată lumea, dar trebuie să știm cum să o folosim și să ne adaptăm”, subliniat generalul.

Alte atacuri cu care instituția s-a confruntat au fost cele de tip DDOS, care au ca scop în principal indisponibilitatea unui serviciu, deci paguba nu este foarte mare, dar impactul este mare, în sensul că sunt indisponibile anumite servicii puse la dispoziție de către statul român și aici apare o neîncredere în instituțiile statului, a mai spus Gabriel David.

Arătăm cu degetul spre hackerii ruși

Un expert Bitdefender intră și în detalii când vorbește despre războiul din Ucraina, care a adus numeroase schimbări în peisajul amenințărilor informatice din estul Europei. „Principalele ținte ale războiului informatic au rămas obiective critice din Ucraina (infrastructură de telecomunicații, transport, site-uri guvernamentale). Atacurile de tip phishing asupra angajaților din zona militară au fost dublate de campanii comerciale de spam care solicitau donații pentru presupuse cauze umanitare”, a declarat pentru „Adevărul”, Bogdan Botezatu, director de cercetare în ameninţări informatice, Bitdefender.

Expertul în securitate cibernetică spune punctual că unele atacuri vin din partea unor entități afiliate Moscovei. „Unele grupări comerciale de criminalitate informatică (operatori de ransomware) care susțin cauza Rusiei au anunțat că vor ținti companii și instituții din țările care sprijină Ucraina. Conti, o astfel de grupare, și-a încetat operațiunile la scurt timp după anunț, însă membrii fondatori s-au reîntors în multiple grupări de ransomware, precum HelloKitty, AvosLocker, Hive, BlackCat, BlackByte și Bazarcall și continuă să atace companii din Vest. De exemplu, BlackCat ransomware a reușit să infecteze companii din Germania, precum și infrastructura federală din statul austriac Carinthia. Acestea sunt doar câteva direcții în care activează operatorii de malware din (sau afiliați cu) Rusia”, a precizat Bogdan Botezatu.

Cum ne protejăm

Întrebat despre cum ne protejăm de astfel de atacuri cibernetice, generalul Gabriel David a spus că nu crede că trebuie să ne protejăm doar în contextul acestui război, ci în contextul general al zonei în care ne aflăm. „Cel mai important e să vedem cum ne protejăm lucrurile personale, parole, conturi și așa mai departe, pentru că de fiecare dată când se încearcă să se fure acele credențiale, se invocă o urgență sau atacatorii se bazeaza pe partea psihologică a oamenilor. Un lucru esențial: păstrați-vă backup-uri! Partea aceasta de backup personal trebuie protejata într-un cloud, eventual un al doilea factor de autentificare este extrem de benefic, pentru că dacă se întâmplă un ransomware la un moment dat, veți putea reface toate datele și nu va mai trebui să plătiți”, a precizat generalul Gabriel David.