Bitdefender, acuzată că a ajutat hackerii să atace sistemul informatic al Colonial Pipeline. Reacţia companiei. Cum funcţionează industria ransomware

0

În revista Institutului de Tehnologie Massachusetts (MIT), MIT Technology Review, a apărut pe 24 mai un articol în care este susţinută ideea că e hackerii DarkSide şi-au perfecţionat metodele de atac după ce BitDefender a făcut publică o soluţie de deblocare a computerelor infectate, în ianuarie 2021.

Ransmoware e un program, un software rău intenţionat, care poate face publice documentele celui infectat şi / sau să blocheze permanent accesul la acestea, cu excepţia cazului în care este plătită o răscumpărare.

Autorii articolulului din MIT Technology Review sunt doi colaboratori, Renee Dudley şi Daniel Golden, ambii angajaţi ai publicaţiei americane de investigaţii ProPublica. Renee Dudley este reporter senior pe tehnologie la ProPublica, iar Daniel Golden este Senior Editor, iar CV-urile lor sunt destul de impresionante.

De altfel, articolul celor doi a apărut pe 24 mai, şi în ProPublica. Pe 25 mai, Daniel Golden a publicat acelaşi articol şi în The National Memo, unde semnează singur.

Renee Dudley şi Daniel Golden susţin că Bitdefender, prin anunţul din 11 ianuarie 2021, în care compania românească oferea un decriptor pentru programele DarkSide, i-a ajutat pe hackeri să-şi îmbunătăţească metoda de operare.

Într-adevăr, Bitdefender a oferit companiilor care fuseseră atacate, gratis, un instrument de deblocare.

Jurnaliştii americani spun că nu doar Bitdefender a descoperit soluţia de deblocare a programului ransomware, ci au fost şi alţi cercetători şi îi dau exemplu pe Fabian Wosar şi Michael Gillespie. Aceştia ar fi găsit soluţia de deblocare a ransomware-ului DarkSide şi o foloseau ajutând firmele care au fost atacate, fără a face însă publică informaţia.

Apoi, jurnaliştii americani explică de ce Bitdefender ar fi trebuit să tacă, folosind un exemplu din Al Doilea Război Mondial, cu un spion care n-a fost anunţat că este în pericol, pentru a păstra avantajul informaţional. Mai spun că „astăzi, vânătorii de răscumpărare precum Wosar şi Gillespie încearcă să prelungească ignoranţa atacatorilor, chiar cu preţul de a salva mai puţine victime.“

Concret, jurnaliştii acuză Bitdefender că dacă nu ar fi anunţat că deţin programul de decriptare şi dacă nu l-ar fi oferit public, atacul din 7 mai asupra Colonial Pipeline nu ar fi fost posibil. Ei spun că, prin inginerie inversă, grupul DarkSide ar fi folosit unealta BitDefender pentru a-şi îmbunătăţi „armele“ ransomware.

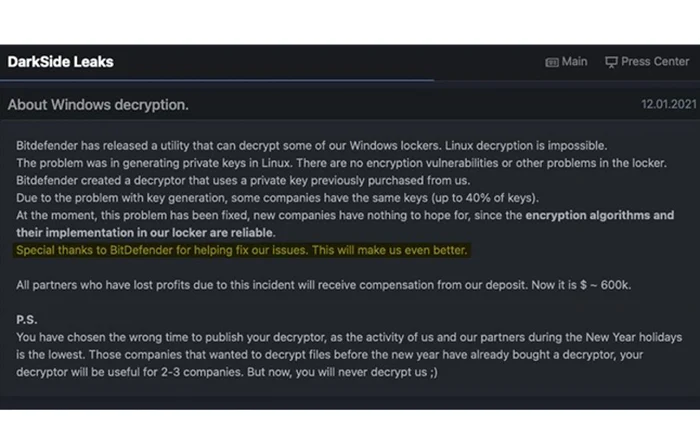

Pentru asta invocă chiar un anunţ făcut de cei de la DarkSide: „Mulţumiri speciale Bitdefender pentru că ne-au ajutat să ne rezolvăm problemele. Asta ne va face chiar mai buni.“

Fotografie şi subliniere ProPublica

„Aţi ales momentul greşit să publicaţi decriptorul, pentru că activitatea noastră şi a partenerilor în perioada vacanţei de Anul Nou e la cel mai scăzut nivel. Acele companii care voiau să decripteze fişiere înainte de Anul Nou au cumpărat deja decriptorul, decriptorul vostru va fi util pentru 2-3 companii. Dar acum, nu ne veţi mai decripta niciodată.“

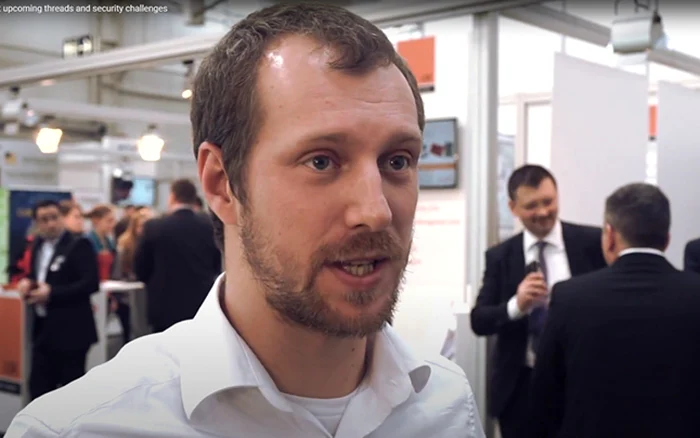

MIT Technology Review şi ProPublica au vorbit şi cu Bogdan Botezatu, Director de cercetare şi raportare a ameninţărilor la Bitdefender. Probabil cel mai importantă declaraţie a românului este că majoritatea victimelor ransomware nu au legătura directă cu grupurile de asistenţă pentru ransomware şi nu vor şti unde să ceară ajutor decât dacă pot afla despre existenţa instrumentelor din presă sau printr-o simplă căutare.

Bitdefender a publicat pe 25 mai un răspuns la acuzaţiile apărute în presa americană. De aici, dar şi din discuţiile cu ei, am extras două idei principale:

- Criminalii cibernetici activi în zona de ransomware îşi schimbă foarte des cheile cu care criptează informaţiile;

- Criminalii cibernetici folosesc tactici unice adaptate pentru fiecare companie sau ţintă pe care vor să o infecteze. În cazul în care ţinta compromisă foloseşte un instrument pentru decriptare după infectarea cu ransomware, atacatorii pot afla că victima a redobândit accesul la datele blocate fără să plătească o recompensă.

Am vorbit şi eu cu Bogdan Botezatu, mai bine de o oră la telefon, şi mi-a explicat cum vede această situaţie.

Bogdan Botezatu Bitdefender Captură SECTANK / Youtube

Toată lumea e fericită dacă răscumpărarea se plăteşte

Bogdan Botezatu a explicat detaliat cum funcţionează industria ransomware şi de ce ţinerea sub tăcere a unui decriptor nu ajută.

Reporter: - Cum se albesc banii negri din ransomware?

Bogdan Botezatu: - DarkSide au un portal, au o zonă dedicată afiliţialor, care lucrează în recuperări de date. Unele firme infectate nu pot să plătească răscumpărarea pentru că trebuie să comunice public că au schimbat dolari în bitcoin şi i-au trimis la atacatorii informatici din Rusia. Aşa că cei atacaţi spun că au avut o problemă tehnică, că le-au picat hardurile, şi au contractat serviciile unei firme de recuperărări de date. Firma de recuperărări de date face brokeraj de fapt, este afiliată cu DarkSide. Aceasta ia legătura cu hackerii şi le spune că au un client infectat de ei, de DarkSide. Răscumpărarea e 2 milioane euro, firma de brokeraj spune <hai să negociem>, vă dăm înapoi 1.2 milioane de euro şi noi păstrăm 800.000 de euro şi toată lumea e fericită. Firma de recuperare le taie factură pentru recuperare de date pe 2 milioane de Euro şi plăteşte hackerii. La modul acesta se lucrează în zona de ransomware.

Afacerile ransomware profesioniste au tot ce trebuie, funcţionează ca o companie legitimă din punct de vedere al infrastructurii. Au Q&R ( Quality and Reliability), programatori care scriu cod şi descoperă vulnerabilităţi, au translatori care transmit instrucţiunile în limba ţării în care se dă atacul şi ghidează victima în procesul de plată şi recuperare a datelor. Au agenţi de suport care discută deopotrivă cu victimele, cât şi cu afiliaţii. Sunt oameni de legătură şi între dezvoltatorii ransomware şi afiliaţi (cei care propagă atacul în piaţă) şi cei care sunt afectaţi. Au cam tot ce trebuie ca să fie o afacere credibilă, doar că nu pot tăia factură. Dark Side sunt ultimii dintr-un şir lung de grupuri care se ocupă cu ransomware.

- De ce credeţi că DarkSide e din Rusia sau din ţările fostei Comunităţi a Statelor Independente (CSI)?

- Pentru că 99,99% din tot ce înseamnă ameninţare informatică cu specific pe Ransmoware e specific din Rusia sau din spaţiul fostei Comunităţi a Statelor Independente.

- Care e explicaţia, credeţi că acolo sunt programatori aşa buni ?

- Nu, au imunitate. Au fost situaţii în care noi am avut operatorii ransomware cu nume şi prenume, pentru că am reuşit în investigaţii să-i localizăm foarte bine în ţările unde locuiau. Până la numărul străzii la care locuiau, pentru că şi ei fac greşeli. Am contactat Europol, care a luat legătura cu Interpol şi au încercat să-i extrădeze.

Ghici ce? Imposibil! Nici o autoritate din fostul spaţiu sovietic nu vrea să ancheteze cetăţeni pentru o presupusă lovitură cu ransomware în Uniunea Europeană, Statele Unite sau în altă parte. Nu sunt interesaţi şi nu cooperează şi chestia asta face ca toată industria să prolifereze. Hackerii au un mecanism foarte interesant prin care se asigură că nu lovesc acasă. Majoritatea familiilor de ransomware nu rulează pe IP–uri din zona respectivă, din spaţiul CIS. Nu infectează absolut nici un calculator. A doua măsură de siguranţă e că nu atacă computere care au tastatura în alfabetul chirilic. Totuşi, dacă greşesc, oferă cheia de criptare gratuit victimei şi îşi cer scuze. Asta pentru că nu vor să lovească în aceeaşi jurisdicţie cu organele de anchetă, care-i pot cerceta.

- Câte descărcări a avut decriptorul Bitdefender pentru care sunteţi acuzaţi că a ajutat DarkSide să se perfecţioneze? Câte companii aţi ajutat prin această metodă?

- Numărul de descărcări ale decriptorului BitDefender este foarte mare, de câteva sute de mii, dar nu e important asta. Nu putem spune că am protejat câteva sute de mii de oameni, la noi în suport au ajuns 20 companii.

Estimativ sunt 20 de companii care au luat legătura cu noi pentru a fi îndrumaţi cum să utilizeze decriptorul nostru. Pot să mai fie alte 100 de companii care să fi folosit cu succes fără să ajungă la noi. N-aş putea să spun o cifră exactă, câte companii am ajutat cu decriptorul acesta. Dar sunt minimum 20 de companii pe care le-am ajutat cu mâinile mele.

- Cât e răscumpărarea pentru o companie, să zicem preţul mediu?

- Variază, o companie de care ştiu eu a avut în jur de 700.000 de dolari. Colonial Pipeline a plătit 4,4 milioane de dolari. Nu ştiu care e răscumpărarea pe care au cerut-o Darkside, pentru că bănuiesc că au negociat.

Spre deosebire de specialiştii invocaţi de ProPublica noi avem o cifră a companiilor pe care le-am ajutat. Ei nu au spus câte companii au ajutat pe ascuns, înainte ca noi să publicăm decriptorul, pentru care ne acuză că am ajutat DarkSide.

Firmele nu mai sunt prinse în offside cu datele, sunt prinse în offside cu furtul de informaţii care poate deveni o problemă publică şi sunt prinse în offside cu timpul petrecut pe recuperare. Sunt anumite sisteme, spre exemplu atacă cineva cu ransomeware un terminal de aeroport. Tu poţi să ai backup disponibil la toate datele alea, până când faci restore la toate calculatoarele trece timp şi trebuie să ţii calculatoarele închise, aeroportul închis, nu mai zboară nimic. Mai degrabă iei repede un decriptor de la băieţii aceştia şi îţi decriptează toate informaţiile şi nu mai ai nici o problemă: nu mai ai stres pe echipa de IT, nu mai ai downtime (perioadă în care sistemele sunt nefuncţionale), nu mai ai nici risc reputaţional că ai pierdut datele clienţilor etc.

Toată lumea este fericită dacă răscumpărarea se plăteşte, mai ales în circumstanţele în care majoritatea companiilor au asigurare la atac cibernetic. Ei nu plătesc banii aceştia din buzunare lor, ci din poliţa de asigurare pe care o au încheiată cu marii asiguratori. Tocmai acesta e marele succes al atacurilor informatice cu ransomware din lume. Faptul că majoritatea companiilor plătesc sume colosale, gen 3-4 milioane, o fac pentru că nu sunt banii lor. Faptul că au acces la asigurări la atac cibernetic îi face mult, mult mai uşor de convins să plătească. Ce am de ales? Îmi sun toată echipa de IT Security şi toată echipa de Service Desk şi o aduc la serviciu la 3 dimineaţa ca să facem restore o săptămână la calculatoare sau plătim 3 milioane de dolari la atacatorii informatici? Ei îmi dau decriptorul, acesta rulează peste noapte liniştit, într-o politică de reţea, mâine lucrurile sunt rezolvate.

- Ce garanţie are o fimă care plăteşte ransomware că primeşti cheia de criptare?

- Garanţia e dată de faptul că afacerea asta se bazează foarte mult pe promisiune. Dacă tu eşti în poziţia în care ţi s-au criptat informaţiile, tu poţi să trimiţi câteva, 10-50 de fişiere pe care hackerii ţi le decriptează în avans, ca o dovadă de bună credinţă. Ei o să-ţi ceară să nu fie fişiere critice sau baze de date importante, poze sau documente pe care ţi le trimit înapoi decriptate, un fel de dovadă că ei pot face asta. După cate tu plăteşti răscumpărarea, ei îţi trimit cheia de decriptare şi decriptorul. Şi toată lumea e fericită.

Documente criptate. FOTO SophosLabs

Sunt în schimb situaţii în care procesul de criptare este făcut prost la început şi corupe informaţia. De exemplu, am avut un caz în care un grup de hackeri compromiteau toate fişierele mai mari de 4GB la criptare. Nu ştiau să scrie, era un bug în cod şi dacă erai criptat de versiunea respectivă puteai să plăteşti răscumpărarea, dar fişierele acelea nu mai revenau niciodată la forma corectă. Pentru că ele erau corupte la criptare.

- Nu se poate întâmpla ca peste o lună să mai vină o dată să-ţi mai ceară bani?

- Ba da, cu siguranţă există posibilitatea asta. Doar că în general dacă tu ai plătit o răscumpărare unui actor informatic, ei ţi-au dat cheia. Întotdeauna încearcă să-ţi dea cheia, cu excepţia cazului în care sunt în puşcărie deja. Pentru că aşa funcţionează afacerea asta, dacă tu ai plătit şi nu ai primit cheia, o să faci vâlvă pe internet şi nimeni n-o să mai plătească.

Companiile care au plătit răscumpărarea au plătit de obicei unui afiliat. Dar un alt afiliat care foloseşte exact aceeaşi familie de ransomware nu ştie acest lucru. Şi e posibil ca tu să fii lovit încă o dată, ca şi companie, de un alt afiliat, fix cu acelaşi vector de atac, dacă nu ţi-ai reparat problemele exploatate anterior. Faptul că ai plătit o răscumpărare către DarkSide nu e o garanţie că nu vei mai avea niciodată probleme.

Chiar dacă noi nu publicam instrumentul de decriptare, şi rezolvam în tăcere, hackerii DarkSide şi-au fi dat seama că ceva nu merge pentru că nu încasau bani. Ei îşi dau seama că 10 companii pe care le-au infectat prin afiliaţi nu plătesc răscumpărarea pentru că cineva le decriptează la faţa locului. Ceea ce spun Michel Gilepsie şi Fabian Wosar nu stă în picioare. Adică nu poţi să faci în mod tăcut chestia asta cu decriptatul de victime în secret. Nu există în secret. Dacă am compromis 10 victime ca afiliat şi am de luat de la fiecare 4 milioane de euro, iar banii nu vin şi compania funcţionează în continuare, îmi dau seama că ceva s-a întâmplat. Cineva a trecut peste procesul meu de criptare şi a reuşit într-un fel să inverseze procesul. E ca şi cum îţi verifici tu dacă ţi-au intrat banii la bancă. Şi ei verifică în fiecare zi: "ne-au intrat banii de la compania X? Nu. Oare de ce? Dacă n-au plătit 10 companii, ceva e în neregulă cu softul nostru, au trecut peste el."

- Cum comentaţi articolul din presa americană?

- Sincer mi s-a părut uşor deplasată abordarea asta, prin care dăm vina pentru ce se întâmplă în lume pe companiile de security. Când singura mea vină probabil, în calitate de companie de security, e că am vrut să salvez nişte companii sau nişte oameni de la o situaţie similară cu cea prin care a trecut Colonial Pipeline.

- Când au fost atacaţi, Colonial Pipeline au încercat să ia legătura cu Bitdefender?

- Nu, nu bineînţeles. Pentru că nimeni nu stă să ia legătura cu 50 de companii de cibersecurity din lume, mergând din poartă în poartă să întrebe: aveţi un decriptor nou? Din cauza asta noi nu credem în tipul acesta de comunicare unu la unu. Nu, dacă am un decriptor îl fac public, îl las la vedere, pentru ca oamenii să-l găsescă cu o căutare pe Google sau cu o referinţă de undeva din presă. Şi aşa ajungem la oameni. Nu o să vină nimeni să întrebe din uşă în uşă: nu vă supăraţi, nu puteţi să decriptaţi asta?

Nu, ei în momentul în care se întâmplă un incident de genul acesta îşi activează protocoalele de urgenţă, fac contingency, procedura pentru evenimente neprevăzute. Verifică exact ce anume din reţea mai funcţionează şi ce nu, adună legal-ul şi PR-ul într-o cameră şi fac o strategie despre cum să abordeze problema şi apoi sună la compania de asigurări. Să vadă dacă este rezonabilă plata răscumpărării sau nu. Cât putem să plătim şi să ne încadram în costul asigurării.

- Ce se întâmplă între DarkSide şi afiliaţi când publicaţi un decriptor?

- În momentul în care tu eşti un afiliat ransomware, ai infectat o companie şi cineva iese cu un decriptor, te duci la producătorul programului ransomware şi îl anunţi. Producătorul vine cu un comunicat de PR: ”a fost o mică scăpare, dar chestia asta ne face să devenim mai buni!” Reacţionează ca orice companie legitimă. ”Mulţumim Bitdefender pentru că decriptorul lor ne face mai puternici!" Nu vă face mai puternici, tocmai v-am decriptat 20 de companii şi afiliaţii voştri au pierdut câteva milioane de euro. Sunt supăraţi şi vin să vă ceară socoteală. E un răspuns tipic pentru ei.

Noi am mai închis jucători de pe zona de ransomware şi toţi fac la fel. În momentul în care au afiliaţi, ei trebuie să dea un mesaj de asigurare, să-i liniştească pe toţi colaboratorii lor. Pentru că aceia, afiliaţii, sunt nişte criminali fără scrupule, care pierd bani. Şi e posibil ca la un momentdat să-i caute şi acasă, să le ceară socoteală.

- Care e procesul de atac asupra unei companii, metoda de lucru?

Infectatul de companii nu se întâmplă din greşeală. În momentul în care afiliaţii pun ochii pe o companie încep să facă cercetare, încearcă să cumpere, spre exemplu, oameni din interior care le-ar putea vinde acces în companie. Să zicem că o companie nu are nici o vulnerabilitate internă de acest tip. Primul lucru pe care-l faci e să vezi dacă nu există credenţiale disponibile de vânzare. Mergi pe DarkNet, intri într-un grup care se ocupă cu furtul de username şi parole şi spui ce firmă vrei să ataci. Aveţi username şi parole care se termină în xxx.com (numele companiei)? Dacă aveţi vreau să le cumpăr. Şi ei zic te costă 100.000 de dolari. Ne plăteşti jumătate acum şi jumătate după ce ai acces în compania vizată, dovadă că datele sunt valide.

Afiliaţii investesc bani ca să pătrundă în companiile respective, pentru că îşi pun speranţa că la sfârşitul atacului o să primească câteva milioane de dolari/ euro. În momentul în care cineva vine cu un decriptor şi compania atacată nu plăteşte răscumpărarea, afiliatul pierde banii investiţi, timpul şi munca. Şi atunci intervine echipa de PR a DarkSide, care le oferă despăgubiri: ”All partners who have lost profits due to this incident will receive compensation from our deposit. Now is $ ~ 600K.” Toţi partenerii noştri care au avut pierderi de pe urma acestui incident (unealta Bitdefender de decriptare) vor beneficia de compensaţii din fondurile noastre. Acum compensaţia este de 600.000 de dolari.

Aşa fac toţi! Ceea ce comunică ei public e una şi ce se întâmplă în realitate e altceva.

În ianuarie, când am publicat decriptorul, nu am zis nimic despre vulnerabilitatea pe care o aveau ei, Darkside. Noi am comunicat doar decriptorul şi atât, nu am făcut PR pentru că nu am anunţat pe nimeni despre disponibilitatea uneltei, ci am lăsat-o acolo să fie indexată în Google şi să iasă la căutări şi atât. Lucrurile acestea au fost interpretate de fiecare cum a crezut.