România, victima unui atac cibernetic care ţinteşte sectoarele energetic şi industrial

0

Un grup de hackeri vizează organizaţiile din domeniul industrial şi al construcţiilor, iar România este pe hartă. Mai sunt ţări ca Marea Britanie, India şi Germania.

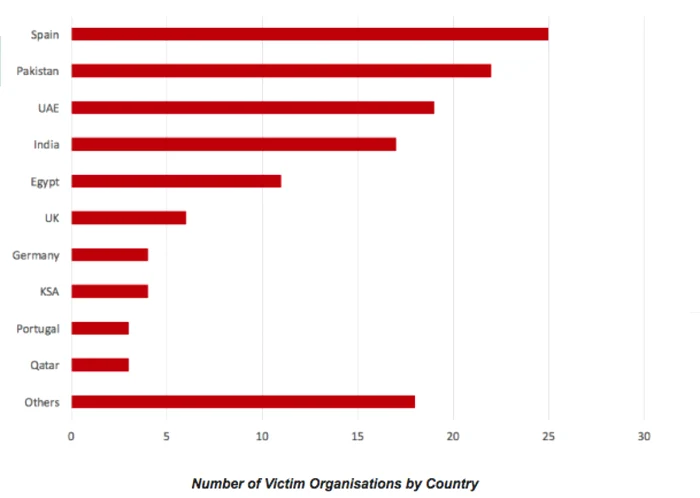

Kaspersky Lab a descoperit un nou val de atacuri împotriva sectoarelor energetic şi industrial, în mai multe ţări. Folosind mail-uri de phishing şi programe malware bazate pe un kit de spionaj comercial, gruparea caută informaţii valoroase de business, stocate în reţelele victimelor. În total, peste 130 de organizaţii din 30 de ţări, printre care Spania, Marea Britanie, India, Pakistan, Emiratele Arabe Unite, Germania Arabia Saudită şi altele au fost atacate cu succes de acest grup. România se află printre ţările afectate, dar cu un număr mai mic de victime (sub trei), care provin din domeniul industrial.

În iunie 2016, cercetători Kaersky Lab au detectat o serie de mailuri de phishing cu documente infectate. Aceste mesaje au fost trimise, în cea mai mare parte, unor manageri – inclusiv din top management – din numeroase companii. Mailurile atacatorilor păreau să vină din partea unei bănci din Emiratele Arabe Unite: arătau ca nişte documente cu informaţii despre modalităţile de plată, cu un document SWIFT anexat, dar arhiva conţinea, de fapt, un program malware.

Investigaţiile ulterioare derulate de cercetătorii Kaspersky Lab au arătat că această campanie a fost organizată, cel mai probabil, de un grup de infractori cibernetici care a fost depistat de experţii companiei încă din martie 2015. Atacurile din iunie par să fie cea mai recentă operaţiune a acestui grup.

„Ochiul de vultur“ care colectează date

Programul malware din attach este bazat pe cel de spionaj comercial HawkEye care este vândut pe Darkweb şi oferă o multitudine de instrumente pentru atacatori. După instalare, colectează date interesante din PC-urile victimelor, inclusiv: tastele apăsate (“keystrokes”), datele din clipboard, de autentificare pentru servere FTP, date de contabilitate din browsere, din mesajele clienţilor, mailuri şi informaţii despre aplicaţiile instalate (Microsoft Office).

Aceste informaţii sunt trimise către serverele de comandă şi control ale atacatorilor. Conform informaţiilor primite de unele dintre aceste servere, majoritatea victimelor sunt organizaţii din domeniul industrial şi de construcţii, iar altele provin din domeniul transporturilor navale sau farmaceutic, sunt companii producătoare şi societăţi comerciale sau organizaţii din domeniul educaţiei.

Toate aceste companii deţin informaţii valoroase care ar putea fi vândute ulterior pe piaţa neagră – profitul financiar este principala motivaţie pentru atacatorii din spatele Operaţiunii Ghoul. Numită astfel de cercetătorii Kaspersky Lab, aceasta este doar una dintre mai multe campanii care se presupune că sunt controlate de acelaşi grup, încă activ.

Pentru a se proteja de Operaţiunea Ghoul şi alte ameninţări asemănătoare, companiile ar trebui să-şi instruiască personalul astfel încât să poată deosebi un mail de phishing sau un link de phishing de cele autentice şi să folosească o soluţie de securitate eficientă, împreună cu soluţiile de tip “anti-targeted”, capabile să identifice atacurile prin analizarea anomaliilor din reţea. De asemenea, e esenţial să ofere personalului din domeniul securităţii IT acces la cele mai noi informaţii despre ameninţări.