IsaacWiper şi HermeticWizard - Noi programe malware de tip wiper şi vierme care vizează Ucraina

0

Cercetătorii ESET descoperă un nou program malware de tip wiper care atacă organizaţiile ucrainene şi o componentă software de tip vierme informatic care răspândeşte HermeticWiper în rândul reţelelor locale.

Pe măsură ce ostilităţile recente continuă să se manifeste între Rusia şi Ucraina, cercetătorii ESET au descoperit mai multe familii de malware care vizează organizaţiile ucrainene.

- Pe 23 februarie 2022, o campanie distructivă ce foloseşte HermeticWiper a vizat mai multe organizaţii ucrainene.

- Acest atac cibernetic a precedat, cu câteva ore, începerea invaziei Ucrainei de către forţele Federaţiei Ruse.

- Vectorii de acces iniţial au variat de la o organizaţie la alta. Am confirmat un caz în care wiper-ul a fost aplicat via GPO şi am descoperit un vierme folosit pentru a răspândi acest wiper într-o altă reţea compromisă.

- Artefactele malware sugerează că atacurile au fost planificate în urmă cu câteva luni.

- Pe 24 februarie 2022, a început un al doilea atac distructiv împotriva unei reţele guvernamentale ucrainene, folosind un program wiper pe care l-am numit IsaacWiper.

- Centrele ESET Research nu au reuşit încă să atribuie aceste atacuri unui actor malware identificat.

Aceste atacuri distructive au folosit cel puţin trei componente:

- HermeticWiper: face un sistem inoperabil prin coruperea datelor sale.

- HermeticWizard: răspândeşte HermeticWiper într-o reţea locală prin WMI şi SMB.

- HermeticRansom: ransomware scris în Go.

HermeticWiper a fost observat pe sute de sisteme din cel puţin cinci organizaţii ucrainene.

Pe 24 februarie 2022, cercetătorii ESET au detectat încă un nou wiper într-o reţea guvernamentală ucraineană. Cercetătorii ESET l-au numit IsaacWiper şi în prezent evaluează legăturile sale, dacă există, cu HermeticWiper. Este important de menţionat că a fost văzut într-o organizaţie care nu a fost afectată de HermeticWiper.

Atribuirea

În acest moment, cercetătorii ESET nu au găsit nicio legătură tangibilă cu un infractor informatic cunoscut. HermeticWiper, HermeticWizard şi HermeticRansom nu au nicio asemănare semnificativă de cod cu alte mostre din colecţia de programe malware ESET. IsaacWiper este încă neatribuit.

Cronologie

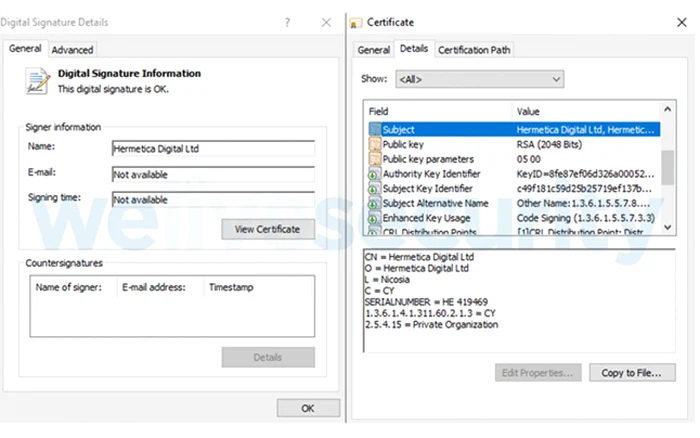

HermeticWiper şi HermeticWizard sunt semnate printr-un certificat de semnare a codului asociat cu Hermetica Digital Ltd pe 13 aprilie 2021. ESET a solicitat CA emitent (DigiCert) să revoce certificatul, ceea ce s-a şi întâmplat în data de 24 februarie 2022.

Potrivit unui raport al Reuters, se pare că acest certificat nu a fost furat de la Hermetica Digital. Este posibil ca, în schimb, atacatorii să fi impersonat identitatea companiei cipriote pentru a obţine acest certificat de la DigiCert.

Cercetătorii ESET afirmă cu mare încredere că organizaţiile afectate au fost compromise cu mult înainte de implementarea acestor programe de tip wiper. Concluzia lor se bazează pe mai multe aspecte:

- Compilaţii de marcaje temporale HermeticWiper PE, cea mai veche fiind din 28 decembrie 2021

- Data emiterii certificatului de semnare a codului este 13 aprilie 2021

- Implementarea HermeticWiper prin GPO în cel puţin o instanţă sugerează că atacatorii au avut acces anterior la unul dintre serverele Active Directory ale acelei victime.

Acces iniţial

HermeticWiper

Vectorul de acces iniţial este momentan necunoscut, dar cercetătorii ESET au observat artefacte de mişcare laterală în interiorul organizaţiilor vizate. Într-o instanţă, codul malware specializat în ştergerea de date a fost implementat prin politica de domeniu implicită (GPO), aşa cum se arată în calea sa din sistem:

C:\Windows\system32\GroupPolicy\DataStore\0\sysvol\<redacted>\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\Machine\cc.exe

Acest lucru indică faptul că atacatorii au preluat probabil controlul asupra serverului Active Directory.

În alte cazuri, este posibil ca Impacket să fi fost folosit pentru a implementa HermeticWiper. O postare de pe blogul Symantec afirmă că wiper-ul a fost implementat folosind următoarea linie de comandă:

cmd.exe /Q /c move CSIDL_SYSTEM_DRIVE\temp\sys.tmp1 CSIDL_WINDOWS\policydefinitions\postgresql.exe 1> \\127.0.0.1\ADMIN$\__1636727589.6007507 2>&1

Ultima parte coincide cu comportamentul implicit din codul wmiexec.py al lui Impacket, găsit pe GitHub.

În cele din urmă, un vierme personalizat pe care l-am numit HermeticWizard a fost folosit pentru a răspândi HermeticWiper în reţelele compromise prin SMB şi WMI.

IsaacWiper

Vectorul de acces iniţial este, de asemenea, necunoscut în prezent. Este posibil ca atacatorii să fi folosit instrumente precum Impacket pentru a se deplasa lateral. Pe câteva dispozitive am observat şi RemCom, un instrument de acces la distanţă, care a fost implementat în acelaşi timp cu IsaacWiper.

Concluzii

Raportul ESET detaliază un atac cibernetic distructiv care a afectat organizaţiile ucrainene în 23 februarie 2022 şi un al doilea atac care a afectat o altă organizaţie ucraineană din 24 până în 26 februarie 2022. În acest moment, nu există nici o informaţie că şi alte ţări au fost vizate.

Cu toate acestea, din cauza crizei actuale din Ucraina, există încă riscul probabil ca aceiaşi actori rău intenţionaţi să lanseze alte campanii împotriva ţărilor care susţin guvernul ucrainean sau care sancţionează entităţile ruseşti.