Cercetătorii ESET au descoperit „GreyEnergy“, un succesor al grupului BlackEnergy

0

În cadrul evenimentului Eset Global Press Tour 2018, care a avut loc pe 18 octombrie la Bratislava, Anton Cherepanov, Senior Security Researcher la ESET, a dezvăluit detalii despre un succesor al grupării APT (Advanced Persistent Threat) - BlackEnergy.

Numită GreyEnergy de către ESET, acestă grupare se concentrează pe misiuni de recunoaştere şi spionaj, de care s-ar putea folosi în pregătirea unor viitoare atacuri de sabotaj cibernetic.

Gruparea BlackEnergy a atacat Ucraina timp de ani de zile şi a devenit cunoscută în decembrie 2015, când a provocat o pană de curent ce a lăsat 230 de mii de oameni fără energie electrică, marcând primul eveniment de acest tip, cauzat de un atac cibernetic. În aceeaşi perioadă în care a avut loc acest incident, cercetătorii ESET începeau să detecteze o altă arhitectură malware, pe care au numit-o GreyEnergy.

În stânga, Robert Lipovsky, Senior Malware Researcher la ESET, explicând cum a atacat BlackEnergy centralele electrice din Ucraina, în decembrie 2015.

VIDEO Cum arata un atac cibernetic, care se desfăşoară în timp real, explicat de specialiştii în securitate digitala de la ESET.

Angajaţii centralei sunt atât de dezorientaţi încât la un moment dat se întreabă dacă nu chiar cei de la IT fac asta. În imagine puteţi observa că sistemul de operare folosit de ucrainieni e Windows XP, pentru care Microsoft încheiase suportul cu mai bine de un an şi jumătate înainte de atac, în aprilie 2014.

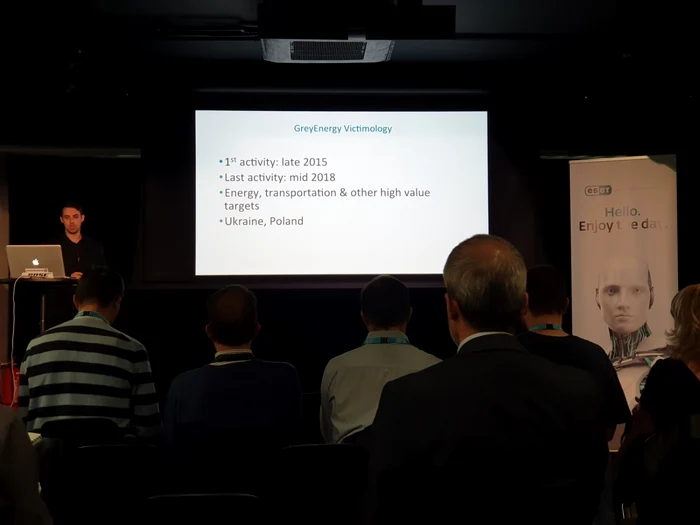

În stânga, Robert Lipovsky, Senior Malware Researcher la ESET, explicând de când şi ce ţinte vizează Greyenergy.

„GreyEnergy a fost implicat în atacuri direcţionate spre companii energetice şi alte ţinte importante din Ucraina şi Polonia în ultimii trei ani", declară Anton Cherepanov, Senior Security Researcher la ESET, cel care a condus această investigaţie.

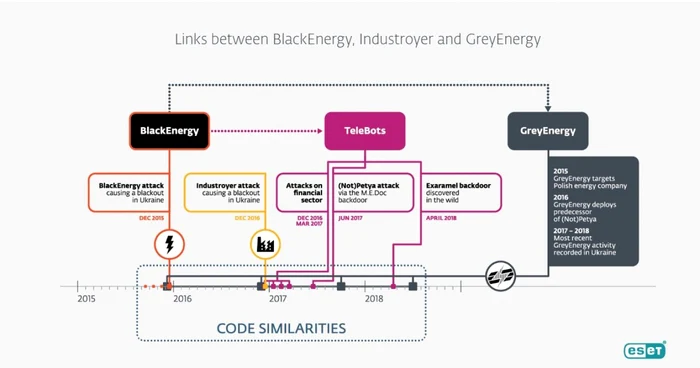

Atacul din 2015 asupra infrastructurii energetice ucrainene a fost cea mai recentă operaţiune în care a fost utilizat arsenalul de instrumente deţinut de BlackEnergy. Ulterior, cercetătorii ESET au adus informaţii despre un nou subgrup APT, TeleBots.

TeleBots este cunoscut pentru izbucnirea globală a malware-ului NotPetya, capabil să şteargă discul unui PC. Acest software a afectat operaţiuni globale de afaceri în 2017 şi a provocat daune în valoare de miliarde de dolari. Cercetătorii ESET au confirmat recent că TeleBots are legătură şi cu Industroyer, cel mai puternic malware modern care vizează sistemele de control industrial, şi este vinovatul din spatele celei de-a doua pene de curent din capitala Ucrainei, Kiev, 2016.

„GreyEnergy a ieşit la lumină odată cu TeleBots, dar spre deosebire de cel din urmă, care este mai cunoscut, operaţiunile GreyEnergy nu se limitează doar la Ucraina şi nu au generat până acum pagube. În mod clar, vor să zboare pe sub radar", spune Anton Cherepanov.

O schemă a legăturilor dintre BlackEnergy, TeleBots şi GreyEnergy.

Conform analizei ESET, malware-ul GreyEnergy este strâns legat de malware-ul BlackEnergy şi de TeleBots. Acesta dispune de o structură formată din mai multe module, pe care operatorul să o încarce în sistemele victimei. Modulele descrise în analiza ESET au fost utilizate în scopuri de spionaj, recunoaştere şi includ: backdoor, extragerea de fişiere, capturarea de screenshot-uri, keylogging, parolă şi furt de identitate etc.

„Nu am remarcat niciun modul care să vizeze în mod specific software-urile sau dispozitivele sistemelor de control industrial. Cu toate acestea, am observat că operatorii GreyEnergy au vizat strategic staţiile de control ICS, care rulează software şi servere SCADA", explică Anton Cherepanov.

Righard Zwienenberg (S), Senior Research Fellow, în laboratorul de cercetare în domeniul securităţii, la sediul ESET din Bratislava, Slovacia.

Această dezvăluire şi cercetarea efectuată de ESET despre GreyEnergy sunt importante pentru o protecţie eficientă împotriva acestui vector de ameninţare, precum şi pentru o mai bună înţelegere a tacticilor, instrumentelor şi procedurilor întreprinse de cele mai avansate grupuri APT.